Ataki na sieci przemysłowe to już nie tylko temat dla dużych koncernów. Coraz częściej dotykają one także mniejsze fabryki, firmy logistyczne czy zakłady wodociągowe. Wystarczy jeden nieautoryzowany dostęp, by zatrzymać produkcję, narazić się na straty lub nawet zagrozić bezpieczeństwu ludzi. Jak skutecznie chronić sieci OT (Operational Technology) i nie dopuścić do paraliżu?

Czym są sieci OT i dlaczego są tak wrażliwe?

Sieci OT to systemy, które sterują maszynami, liniami produkcyjnymi, automatyką budynków czy infrastrukturą krytyczną. W przeciwieństwie do klasycznych sieci IT, często korzystają z przestarzałych protokołów i nie były projektowane z myślą o cyberzagrożeniach. Atak na sieć OT może oznaczać nie tylko straty finansowe, ale też realne zagrożenie dla zdrowia i życia.

Słowniczek pojęć

Najważniejsze zasady bezpieczeństwa sieci OT

1. Oddziel sieci OT od IT

Nie łącz sieci biurowych i produkcyjnych bez kontroli. Segmentacja to podstawa – atak na komputer w biurze nie może sparaliżować linii produkcyjnej.

2. Monitoruj ruch i wykrywaj anomalie

W sieciach OT każda nietypowa aktywność powinna być sygnałem alarmowym. Warto wdrożyć system, który analizuje komunikację i natychmiast wykrywa próby nieautoryzowanego dostępu.

3. Stosuj white-listing i kontrolę dostępu

Zamiast blokować tylko znane zagrożenia, lepiej pozwolić na działanie wyłącznie sprawdzonych aplikacji i urządzeń. To znacznie ogranicza ryzyko infekcji.

4. Regularnie aktualizuj i testuj systemy

Brak aktualizacji to otwarte drzwi dla atakujących. Planuj testy i aktualizacje w kontrolowanych warunkach, by nie zakłócić produkcji.

5. Szkol pracowników i buduj świadomość

Nawet najlepsze zabezpieczenia nie pomogą, jeśli operator kliknie w podejrzany link. Szkolenia z cyberbezpieczeństwa dla zespołu OT to inwestycja, która się zwraca.

Czego unikać w zabezpieczaniu sieci OT?

- Brak segmentacji sieci – pozwala atakowi rozprzestrzenić się na całą infrastrukturę.

- Zaniedbywanie aktualizacji – przestarzałe systemy są łatwym celem.

- Brak monitoringu – nie wykryjesz ataku, jeśli nie widzisz, co dzieje się w sieci.

- Zbyt szerokie uprawnienia użytkowników – każdy powinien mieć dostęp tylko do tego, co naprawdę potrzebne.

- Brak planu awaryjnego – nieprzygotowana organizacja traci najwięcej.

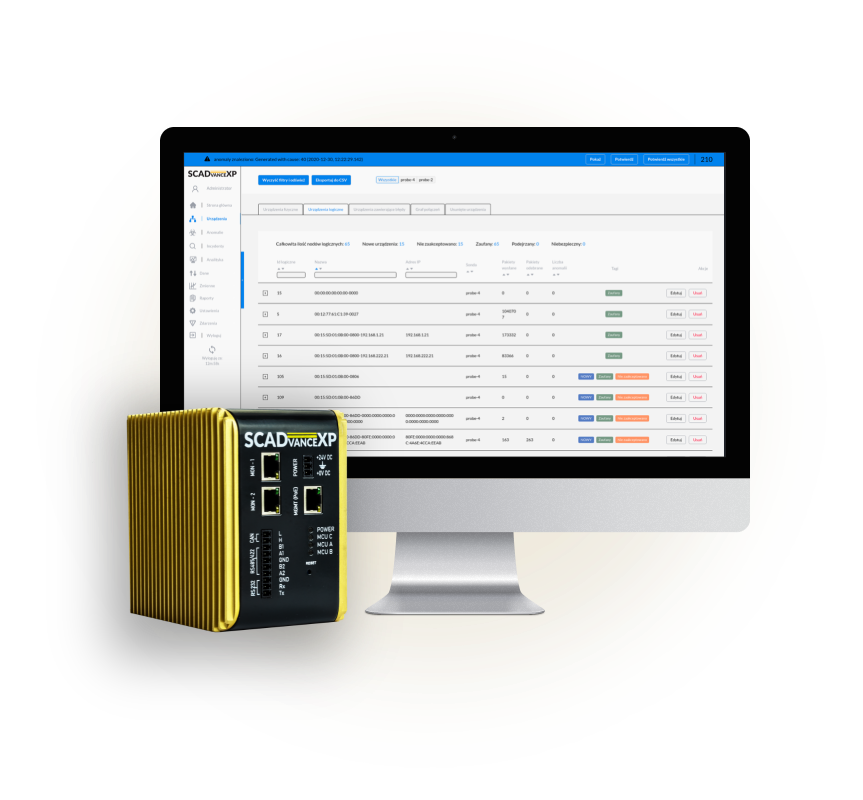

Scadvance XP – jak działa i co daje?

Scadvance XP to nowoczesny system IDS stworzony z myślą o realiach przemysłu i infrastruktury, który:

- Monitoruje ruch w sieci OT w czasie rzeczywistym

- Wykrywa anomalie i nieautoryzowane działania

- Stosuje white-listing komunikacji i urządzeń

- Pozwala na szybkie reagowanie na incydenty

- Integruje się z istniejącą infrastrukturą bez przestojów produkcji

Dzięki Scadvance XP możesz mieć pewność, że nawet jeśli ktoś spróbuje zaatakować Twoją sieć OT, system natychmiast to wykryje i zablokuje zagrożenie, zanim dojdzie do poważnych strat.

Co zyskujesz, wdrażając Scadvance XP?

- Spokój i kontrolę – wiesz, co dzieje się w Twojej sieci 24/7.

- Szybką reakcję na incydenty – system automatycznie blokuje podejrzane działania.

- Oszczędność czasu i pieniędzy – mniej przestojów, mniej strat, mniej stresu.

- Zgodność z przepisami – łatwiej spełnić wymagania NIS2 i krajowych regulacji.

- Bezproblemową integrację – nie musisz wymieniać całej infrastruktury.

Bezpieczeństwo sieci OT to dziś nie luksus, ale konieczność. Ataki na przemysł stają się coraz bardziej wyrafinowane, a skutki mogą być bardzo kosztowne. Narzędzia takie jak Scadvance XP pozwala nie tylko wykrywać zagrożenia, ale też szybko na nie reagować – i to bez zatrzymywania produkcji. Warto inwestować w rozwiązania, które są sprawdzone w realnych warunkach.

Sieci OT to serce każdej nowoczesnej fabryki, elektrowni czy systemu transportowego. Ich ochrona to nie tylko kwestia bezpieczeństwa danych, ale też realnych pieniędzy i bezpieczeństwa ludzi. Nowoczesne rozwiązania, takie jak Scadvance XP, pozwalają wykrywać i blokować zagrożenia, zanim dojdzie do awarii czy przestoju. Nie czekaj na pierwszy atak – zadbaj o swoje OT już dziś.

FAQ

Brak segmentacji, brak monitoringu, przestarzałe oprogramowanie i brak szkoleń dla operatorów.

Nie, system można wdrożyć na istniejących sieciach OT, bez przestojów i kosztownych modernizacji.

Nie, system wykrywa także nowe, nieznane ataki dzięki analizie anomalii i white-listingowi.

Tak, rozwiązanie jest skalowalne i sprawdza się zarówno w dużych zakładach, jak i mniejszych przedsiębiorstwach.