Współczesne cyberzagrożenia są coraz bardziej złożone i wyrafinowane. Ataki ransomware, phishing, zaawansowane kampanie APT czy wycieki danych to codzienność nie tylko globalnych korporacji, ale także polskich firm i instytucji. Tradycyjny antywirus już nie wystarcza. Na rynku pojawiły się nowe klasy rozwiązań: EDR, NDR i XDR. Czym się różnią, jak działają i które wybrać, by skutecznie chronić swoją organizację?

Słowniczek pojęć

EDR – ochrona urządzeń końcowych

EDR to rozwiązanie skupione na monitorowaniu, wykrywaniu i reagowaniu na zagrożenia na poziomie urządzeń końcowych. Analizuje procesy, pliki, rejestr, ruch sieciowy i zachowania użytkowników na komputerach, serwerach czy laptopach.

Mocne strony:

- Szybka izolacja zainfekowanego urządzenia.

- Szczegółowa analiza śladów ataku (forensics).

- Automatyczne usuwanie zagrożeń.

Ograniczenia:

- Nie wykryje ataków, które nie zostawiają śladów na endpointach (np. ruch lateralny w sieci, ataki na IoT/OT).

NDR – wykrywanie zagrożeń w sieci

NDR analizuje ruch sieciowy w czasie rzeczywistym. To rozwiązanie, które wykrywa ataki omijające zabezpieczenia endpointów – np. komunikację C&C, ruch lateralny, wycieki danych czy ataki na urządzenia IoT.

Mocne strony:

- Wykrywa ataki typu zero-day, APT, nietypowe połączenia i próby eksfiltracji danych.

- Nie wymaga instalacji agentów na urządzeniach końcowych.

- Pozwala na szybką reakcję – blokowanie ruchu, izolację segmentów sieci.

Ograniczenia:

- Nie daje pełnej widoczności na poziomie procesów i plików na endpointach.

- Może generować dużo alertów, które wymagają analizy przez zespół SOC.

XDR – rozszerzona ochrona całego środowiska

XDR to najnowsza generacja rozwiązań, która łączy możliwości EDR, NDR, ochrony poczty, chmury i innych źródeł telemetrycznych. XDR zapewnia spójny, skorelowany obraz zagrożeń w całej organizacji i automatyzuje reakcję na incydenty.

Mocne strony:

- Koreluje dane z endpointów, sieci, poczty, chmury, aplikacji SaaS i innych systemów.

- Wykrywa złożone ataki, które przechodzą przez różne warstwy infrastruktury.

- Automatyzuje reakcję – np. blokuje użytkownika, izoluje urządzenie, powiadamia SOC.

Ograniczenia:

- Wymaga integracji z wieloma systemami i dobrego przygotowania zespołu IT/SOC.

- Może być kosztowny i wymagać zmian w architekturze bezpieczeństwa.

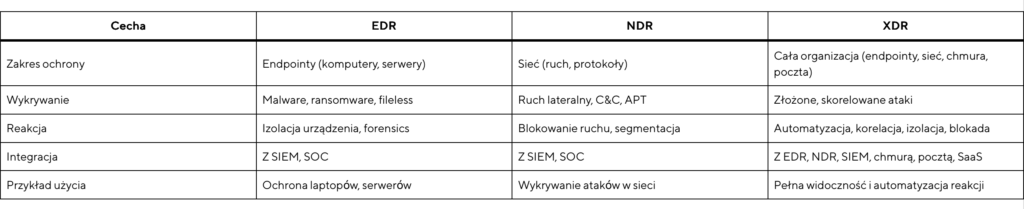

Kluczowe różnice – podsumowanie

Wyzwania i ograniczenia – na co uważać?

- EDR: Nie chroni przed atakami, które nie zostawiają śladów na endpointach (np. ataki na sieć, IoT, OT).

- NDR: Może generować dużo alertów, wymaga doświadczonego zespołu SOC do analizy.

- XDR: Wymaga integracji z wieloma systemami, dobrego przygotowania procesów i zespołu IT/SOC.

- Wszystkie rozwiązania: Bez regularnych szkoleń i testów zespół może nie wykorzystać pełnego potencjału narzędzi.

Trendy i przyszłość

- Automatyzacja reakcji na incydenty (SOAR) i korelacja danych z wielu źródeł to już standard w dużych organizacjach.

- Coraz więcej firm wdraża XDR, by mieć pełną widoczność i automatyzację w całym środowisku IT/OT/chmura.

- Wzrost liczby ataków na IoT i OT wymusza integrację NDR z systemami przemysłowymi.

- Regulacje (RODO, NIS2, DORA) wymagają coraz lepszej detekcji, raportowania i reakcji na incydenty.

Co zyskujesz, wdrażając EDR, NDR lub XDR?

- Szybsze wykrywanie i neutralizacja zagrożeń

- Pełną widoczność nad bezpieczeństwem organizacji

- Automatyzację reakcji na incydenty

- Lepszą zgodność z regulacjami (RODO, NIS2, DORA)

- Oszczędność czasu i zasobów zespołu IT/SOC

- Budowanie zaufania klientów i partnerów

EDR, NDR i XDR to narzędzia, które pozwalają skutecznie wykrywać i neutralizować zagrożenia w nowoczesnej organizacji. Warto zainwestować w rozwiązania, które zapewniają pełną widoczność, automatyzację reakcji i zgodność z regulacjami. Nie czekaj na pierwszy incydent – zadbaj o bezpieczeństwo swojej firmy już dziś.

Wybór między EDR, NDR i XDR to nie tylko kwestia technologii, ale strategii bezpieczeństwa całej organizacji. Współczesne ataki są coraz bardziej złożone i często omijają tradycyjne zabezpieczenia. Kluczem jest pełna widoczność – od endpointów, przez sieć, po chmurę – oraz automatyzacja reakcji. XDR to przyszłość, ale nawet najlepszy system nie zastąpi przeszkolonego zespołu i dobrze zdefiniowanych procedur. Warto inwestować w rozwiązania, które realnie podnoszą odporność firmy na cyberzagrożenia.

Alma S.A. oferuje kompleksowe wsparcie w doborze, wdrożeniu i integracji rozwiązań EDR, NDR i XDR – od audytu, przez konfigurację, po szkolenia i wsparcie powdrożeniowe. Pomagamy dobrać narzędzia dopasowane do specyfiki i skali organizacji, by bezpieczeństwo było realne, a nie tylko deklaratywne

FAQ

EDR chroni urządzenia końcowe, ale nie wykryje ataków w sieci, na IoT czy w chmurze. Warto rozważyć NDR lub XDR dla pełnej ochrony.

Nie, XDR uzupełnia SIEM – automatyzuje korelację i reakcję, ale SIEM pozostaje centralnym repozytorium logów i analiz.

Koszty zależą od liczby urządzeń, zakresu integracji i wybranych funkcji. Dla MŚP dostępne są rozwiązania abonamentowe (SaaS).

Tak, NDR analizuje ruch sieciowy i wykrywa anomalie także na urządzeniach, których nie chroni antywirus.

W zależności od wielkości firmy i liczby systemów – od kilku tygodni do kilku miesięcy. Warto wdrażać etapami.

Tak, pomagają spełnić wymogi dotyczące wykrywania, reagowania i raportowania incydentów.

Tak, większość nowoczesnych rozwiązań umożliwia integrację z SIEM, SOC, chmurą i innymi narzędziami.

Najlepiej przez praktyczne warsztaty, symulacje incydentów i regularne szkolenia z analizy alertów.

Brak integracji z SIEM/SOC, ignorowanie alertów, brak szkoleń, wdrażanie tylko jednego typu rozwiązania bez analizy potrzeb.